可視性是保護任何有價值資產的關鍵。

您無法保護看不到的事物。

您對整個商業生態系統的網路可視性愈高,就愈有可能快速偵測到進行中的違 規跡象並予以阻止

邊界安全越來越式微

現在的企業環境嚴重高度仰賴雲端服務、生態系統中的合作夥 伴和行動員工,全都位於原有網路邊界外。且使用者、物聯網 裝置及應用程式存取更多的訊息,包含帳戶、資料和資源,數 位轉型需要更高的靈活性。根據 Gartner 指出:「由於致力於數 位轉型,大多數企業在企業外部擁有的應用程式、服務和資料 將多於內部。」

同時,連接網路裝置數量和多樣性,傳統端點管理方法無法勝任。許多這些連接的裝置,包括 BYOD 和訪客、物聯網裝置及 (OT) 運作系統,無 法安裝或執行裝置管理程式,礙於安全團隊無法 看見這些裝置,因此無法識別這些設備或其使用 者、評估其安全狀態或控制。

邊界安全為主的系統缺點,讓 Forrester Research 分析師發展零信任作為替代方案。零信任概念和 架構模型於 2010 年發表,讓安全團隊了解應如何 重新設計具備安全的微分段網路,使用混淆技術 加強資料安全、給予使用者適當的訪問和存取權 限降低相關的風險,並透過分析和自動化大幅提 升安全偵測和回應能力。

零信任:從概念模型到完整的框架

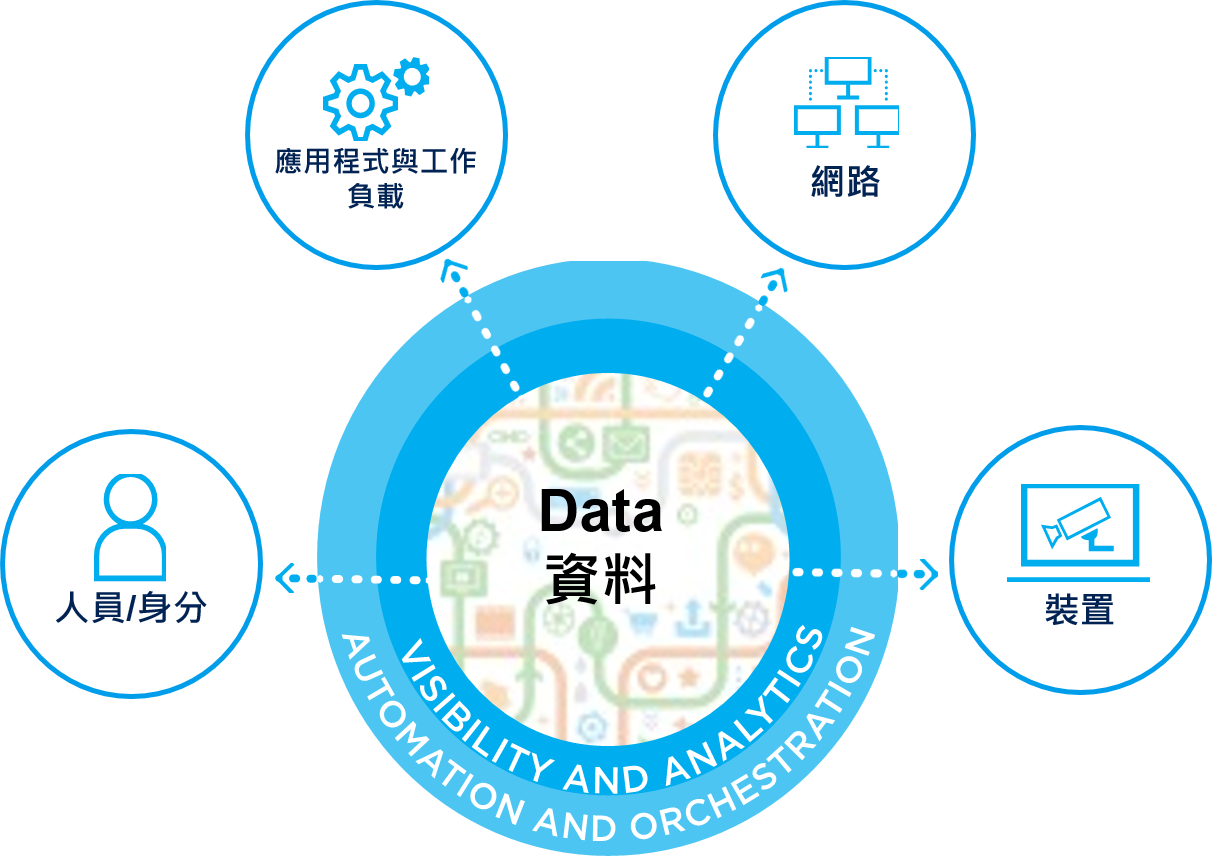

零信任模型最早僅關注於分段保護及最小存取控 制權限的概念,對於如何在實際環境中利用現有 安全控制方面,幾乎沒有任何具體的方向。隨著 時間發展,基本模型已進化成熟,成為 Forrester 稱之為 ZTX (Zero Trust eXtended) 的零信任擴展生 態系統,此完整框架確立了 ZTX 的七個關鍵元件: 網路、資料、人員、應用程式前後端、裝置、可 視性和分析,以及自動化和應變。

零信任擴展生態系統的元件

ZTX 框架協助安全團隊瞭解以技術達成下列目標:

可視性對於成功的零信任架構極為重要

零信任策略的基本原則是探索並分類所有連網裝置,不只是已安裝並執行端點代理程式的裝置, 並根據精細的裝置分析、使用者身分和授權、軟 體堆疊、組態合規性和安全態勢,嚴格執行最低權限存取原則。為了執行存取控制原則,首先必須檢視並評估網路上的所有事物。

Forrester 強調零信任中的可視性主題。Forrester 分析師 Chase Cunningham 表示:「可視性是保護 任何有價值資產的關鍵。您無法保護看不到的事 物。您對整個商業生態系統的網路可視性愈高, 就愈有可能快速偵測到進行中的違規跡象並予以 阻止。零信任要求對整體業務的可視性和分析進 行大量投資。」1

若要實現這樣的策略,需要完整的裝置可視性和控制解決方案,能夠檢視並控制所有聯網事物, 包括傳統端點管理系統無法檢視和控制的裝置: BYOD 和訪客裝置、停用代理程式的企業端點、惡意裝置、物聯網裝置、網路交換器和路由器、廠區和其他 OT 系統,以及公有雲中的虛擬機器。

Forescout 解決方案:完整的裝置可視性和控制

Forescout 的解決方案將領先的網路技術進化成零信任平台。事實上,在其最新的零信任安全手冊中 1,已將 Forescout 稱為零信任平台,這歸功於與 Forrester 的基礎功能與 ZTX 框架幾近吻合。

Forescout 平台是一種無代理程式的安全解決方 案,可在網路端點連接至網路時,對其進行動態識別及評估。它可以快速確認使用者、所有者和作業系統,以及裝置組態、軟體、服務、修補程式狀態及安全程式的存在 ( 或缺少 )。其次,它提供對這些裝置的矯正、控制及持續監控。

Forescout 解決方案可用於納管的企業裝置、未被納管的訪客裝置、實體及虛擬伺服器、網路基礎設備、工業營運和控制系統 (ICS)以及物聯網裝置(IoT),無須代理程式或事先針對裝置設定。 可以快速部署至您現有的環境中,幾乎不需要更 改基礎架構、升級或重新設定端點。更重要的是,它可以在實體、虛擬及混合雲環境中無縫運行。

零信任平台標準

FORRESTER 將零信任平台定義為:

- 在至少四個零信任元件中提供領先市場的功能

- 為解決方案整合創造獨特的技術優勢

- 開發並支援強大的 API 和合作夥伴生態系統

- 維持可視性、分析、原則和自動化的重心