駭客威脅現況

鍵盤側錄、暴力破解與釣魚郵件類型的社交工程造成帳密外洩、橫向移動提升資料竊取風險。傳統防禦僅圍繞邊界,難以應對「內外皆攻」的新型態威脅。

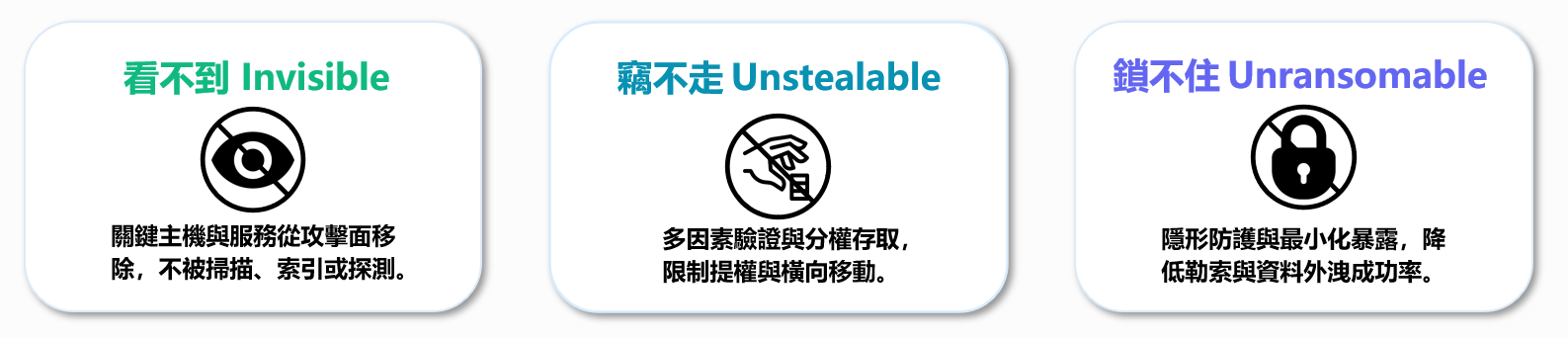

為何選擇『匿蹤連線安全』

鍵盤側錄、暴力破解與釣魚郵件類型的社交工程造成帳密外洩、橫向移動提升資料竊取風險。傳統防禦僅圍繞邊界,難以應對「內外皆攻」的新型態威脅。

三大方案|依情境與需求精準導入

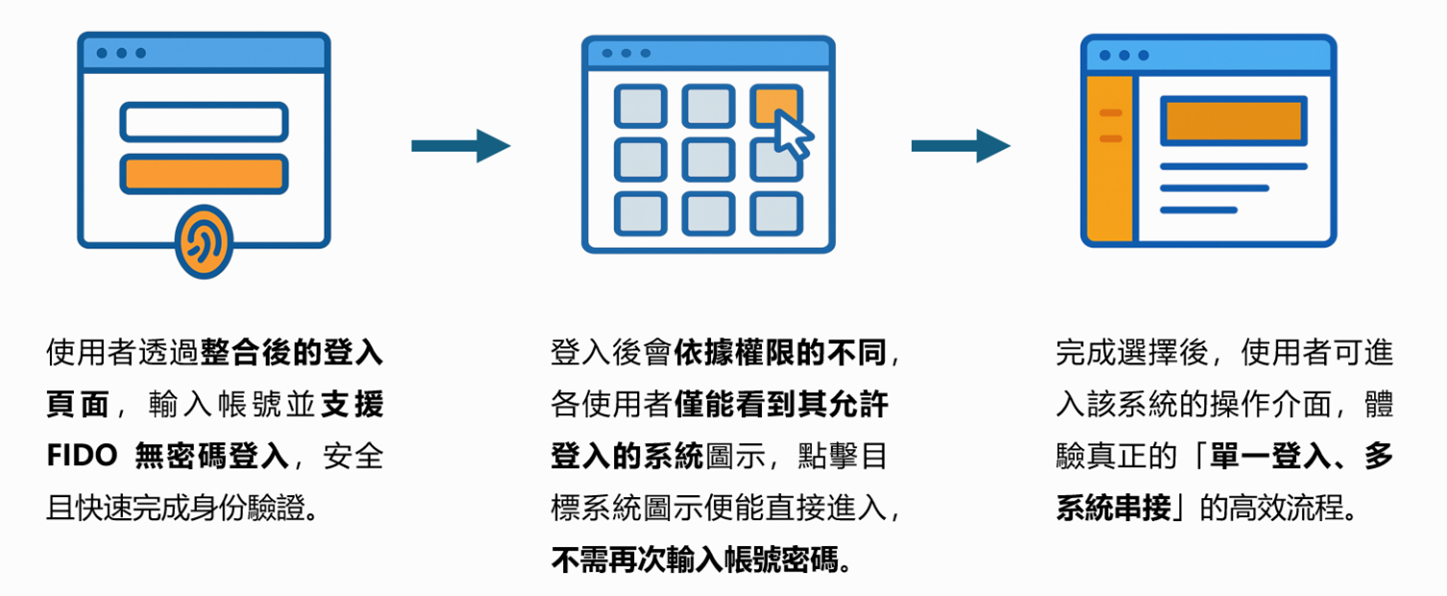

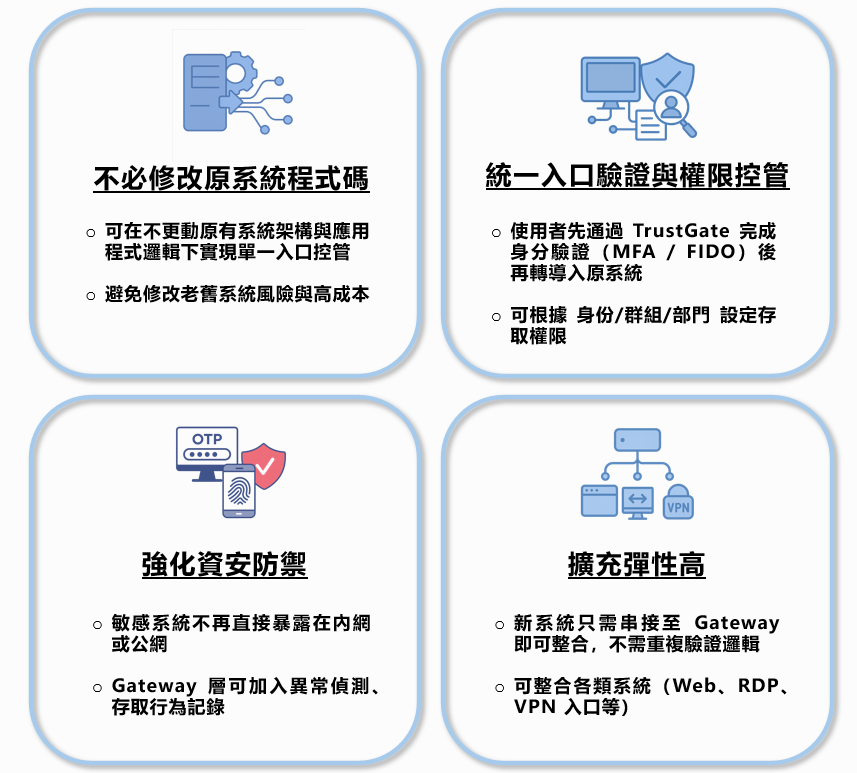

1. 分權存取平台 – 統一入口 分權控管

以統一入口集中登入,結合最小權限原則,達到一鍵啟動零信任安全的最佳解方。

使用 分權存取平台 的優勢:

2. 零信任安全通道

阻擋探測+隱形連線 專屬安全直通

從外部連線到內部核心服務,零信任安全通道以「看不見、連不到」作為第一原則,結合多因子與應用驗證,讓攻擊面降到最低。

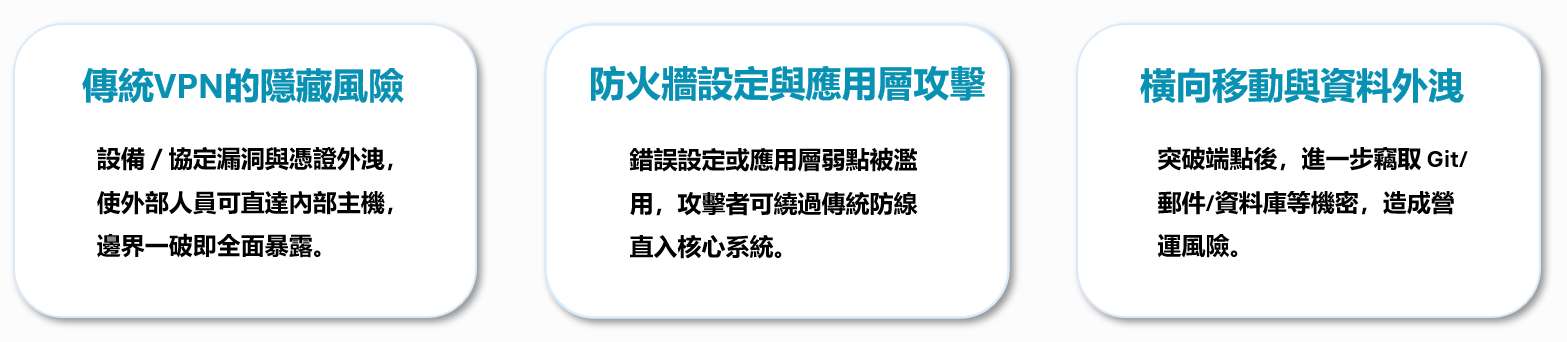

為何需要 零信任安全通道

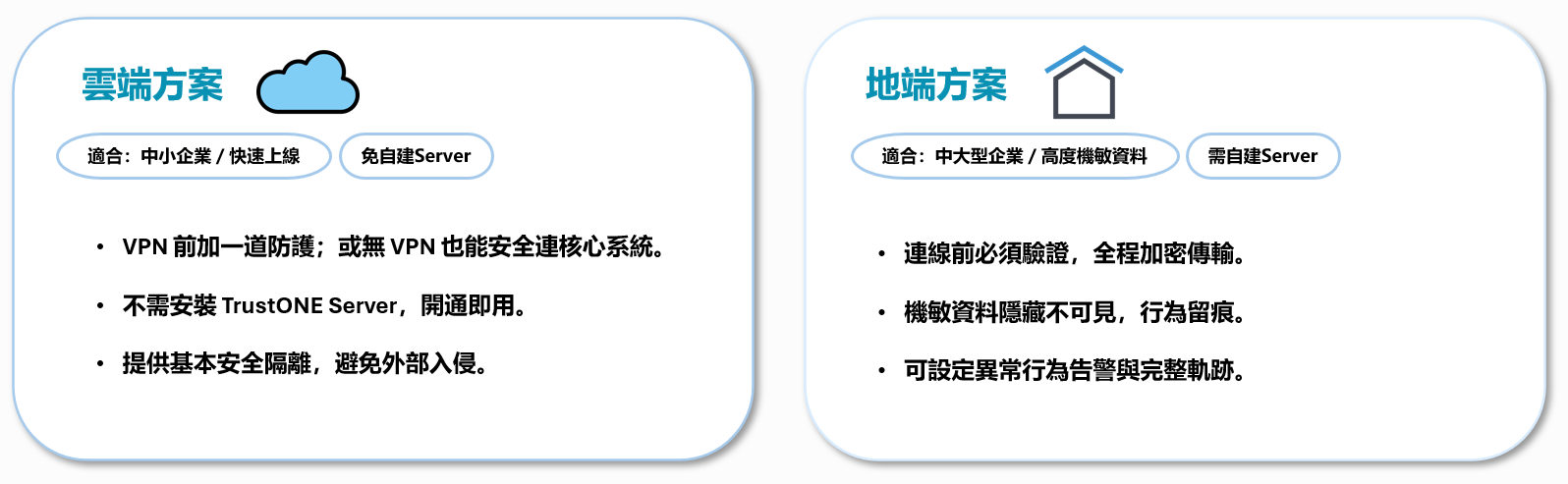

方案選擇(雲端 vs. 地端)

依組織規模、資料敏感度與維運資源選擇導入模式。

零信任安全通道 – 雲端方案

雲端方案提供快速上線服務,免自建伺服器即可建立安全連線,適合中小企業或需迅速導入零信任通道的場域。

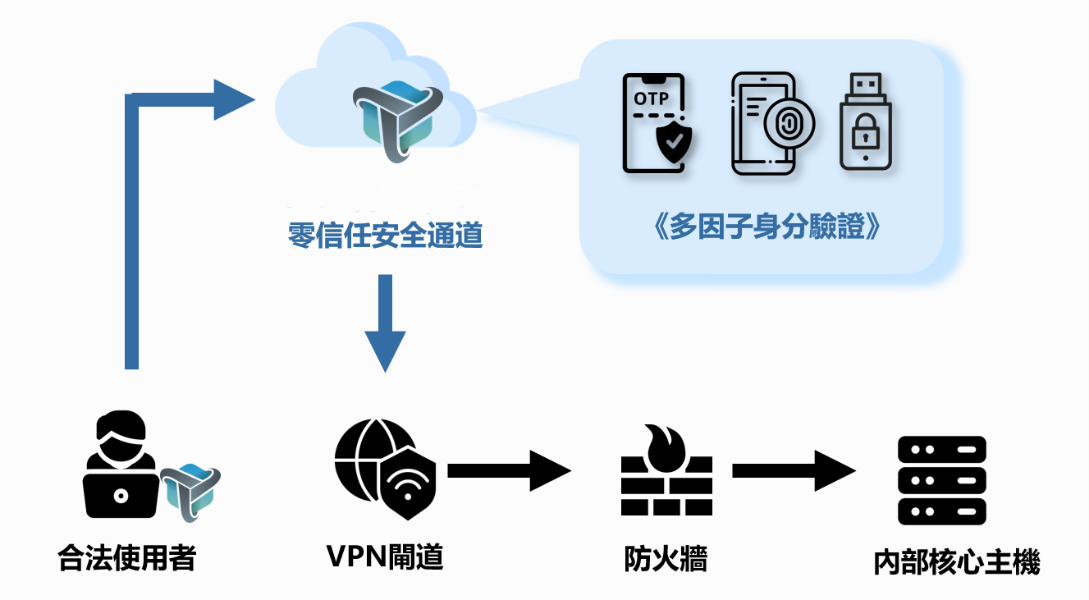

【場景A】經由VPN

透過【 雲端零信任安全通道】,外部廠商或遠端員工必須先通過「多因子身分驗證」,檢查連線來源是否合法後才能進入VPN、通過防火牆到達內部主機。

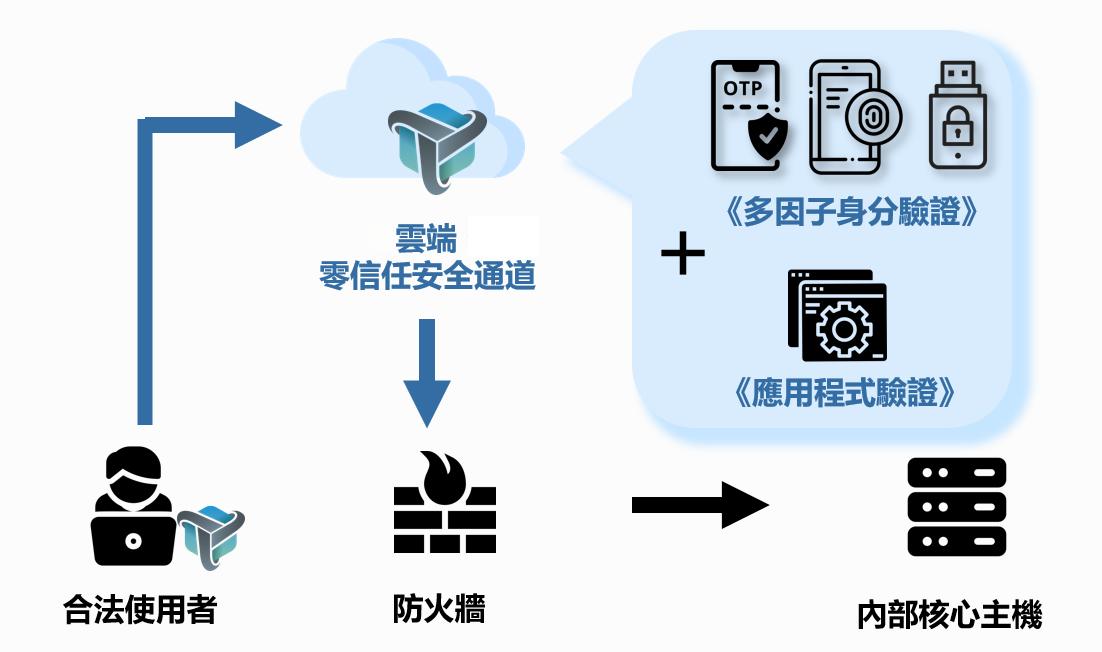

【場景B】直接存取

【 雲端零信任安全通道】可取代 VPN,結合「多因子身分驗證」與「應用程式驗證」,智慧判斷連線來源,阻擋非法存取,確保外部連線安全抵達核心主機。

零信任安全通道 – 地端方案

地端方案專為高安全與合規環境設計,可於企業內部架設伺服器,全面掌控連線、資料與稽核,適合處理高機敏或法規要求資料的組織。

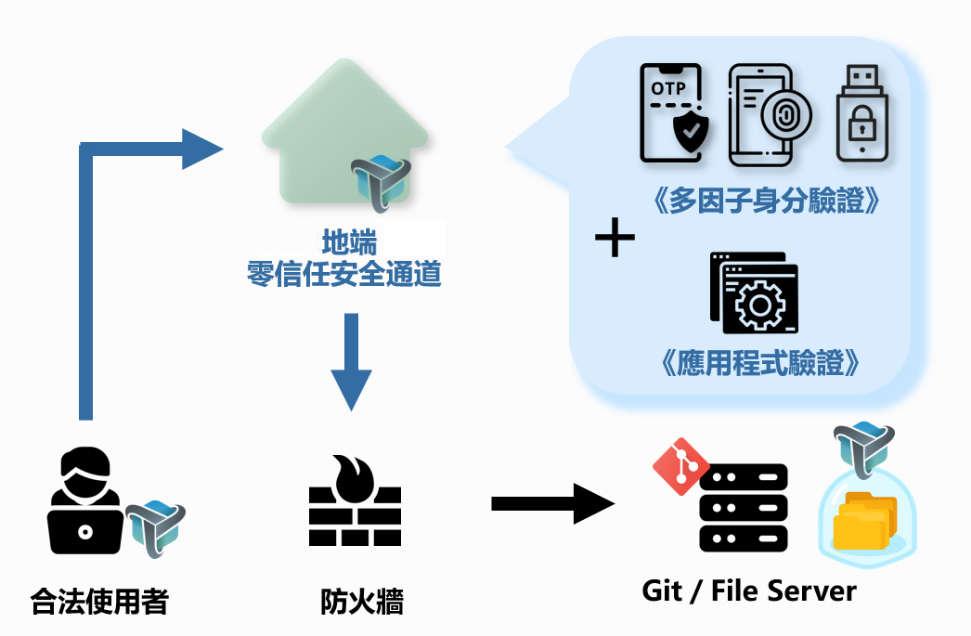

【場景A】研發資產防護

「地端零信任安全通道」以匿蹤連線與多因子驗證打造隱形防線,確保研發設計圖、程式碼與機敏文件在上傳、下載過程中全程加密保護。即使駭客入侵員工電腦,也無法藉此連入伺服器竊取或破壞資料,讓企業核心資產始終安全無虞。

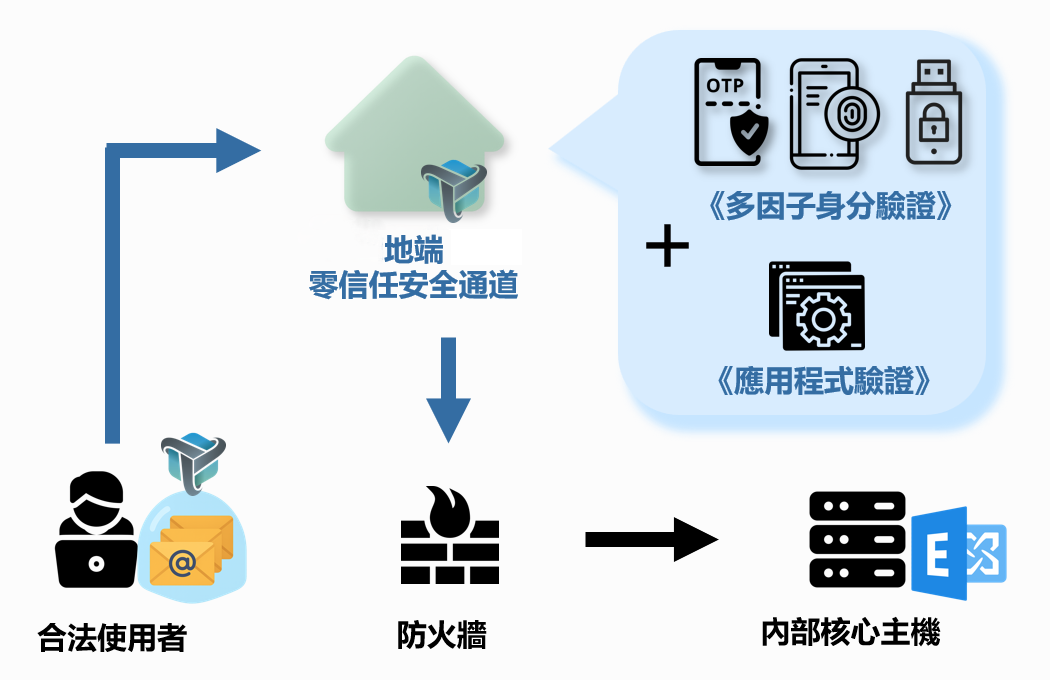

【場景B】郵件安全防護

【地端零信任安全通道】可確保在收發信之前,先驗證、再通行。連線通過後自動建立加密通道;若郵件存放於使用者端,Outlook 資料檔可匿蹤並以雙因子驗證解鎖,確保本機信件與伺服器通訊同步安全。

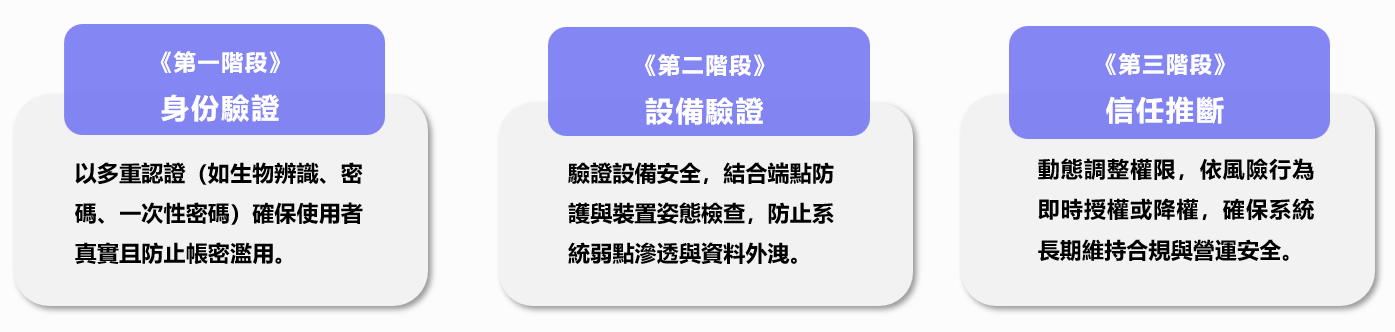

3. 三階段零信任 – 循序導入 穩健落地

三階段零信任方案以層層防護實現從身分到行為的全面安全,確保系統在任何環境下維持可信狀態,滿足政府與產業的合規與稽核需求。

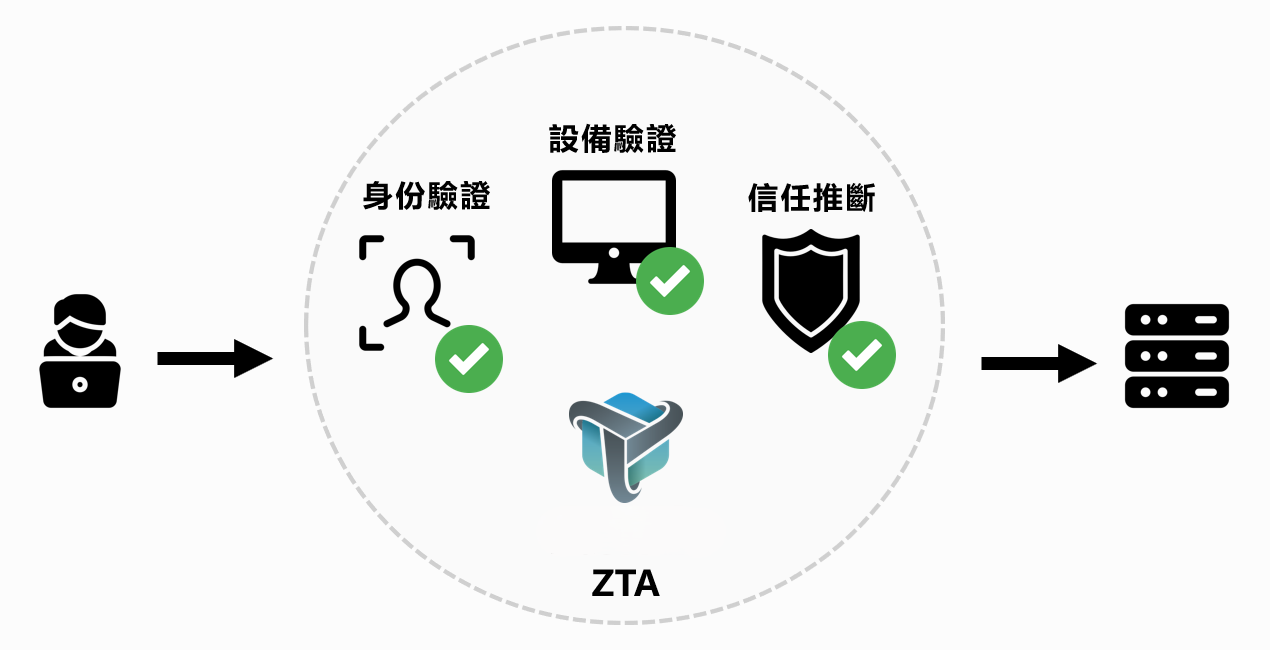

ZTA的運作架構

ZTA 零信任架構依照資安院公告標準,以決策引擎為核心,透過存取閘道提供即時驗證的加密連線通道。 ZTA 零信任架構同時適用於機構對內、對外線上服務,亦適用於核心主機、資通關鍵基礎設施,實現無邊界、不依賴任何單一節點的安全保障。

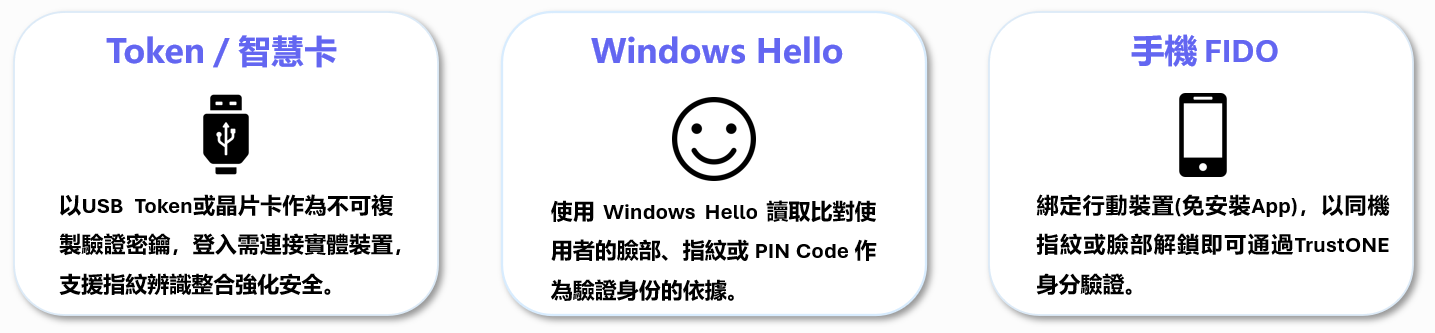

【階段一】身份驗證

傳統的密碼驗證,不僅要求使用者記住數量多又複雜的密碼,而且已被多次實證並非安全可靠:駭客可以暴力嘗試破解密碼、誘騙或取得洩漏的密碼。TrustONE 支援 FIDO 標準無密碼驗證,全面升級到 AAL3 身份驗證機制,使用者可以使用實體 Token、PIN Code 或搭配預先綁定的手機實現指紋、臉部辨識登入。

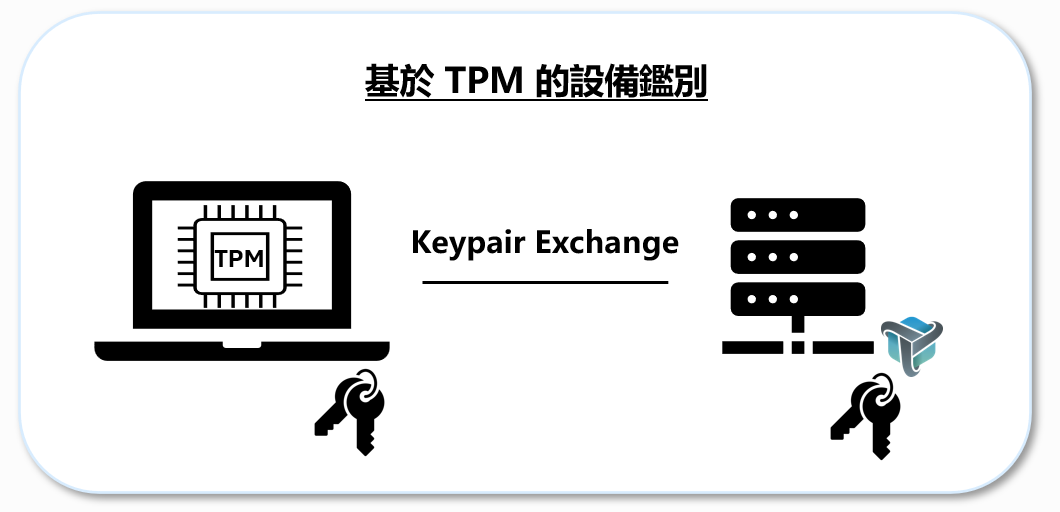

【階段二】設備驗證

在傳統的資安管理手段中,「限制特定設備方可連線」始終是困擾管理者的大課題。ZTA 提供以信賴平台模組 Trusted Platform Module 為基礎的設備驗證機制,取得屬於連線設備獨一無二的「指紋」,確保連線來源不受偽造。

【階段三 】信任推斷

ZTA 可依來源 IP、連線時間與地點、設備健康狀態進行信任推斷計算,作為允許/禁止連線的判斷依據,即時阻止高風險連線。可由管理者手動指定允許連線時間,亦可由 ZTA 學習使用者的使用規律,主動偵測異常連線。 ZTA 會偵測使用者端的作業系統版本、更新狀態、防毒軟體與 GCB 合規狀態,動態計算信任分數。除了即時攔阻高風險連線,更為管理者提供有效的風險評估數據。

完整支援 SAML2 / OIDC

ZTA 完整支援 SAML 2.0 與 OIDC,可作為身份驗證伺服器(IdP)為現有服務提供外部身份驗證;亦可作為消費方(SP)由現有身份驗證服務取得身份資訊。這意味著導入 ZTA 之後,您不僅得到高規格的連線保護,還能快速為多個應用程式(支援SAML2/OIDC)部署單一登入服務(SSO);如果您的組織已經啟用 SSO,亦可 從您現有的 SSO 服務取得身份驗證資訊,使用者無需改變使用習慣,避免資安或業務的陣痛期。